Thales SafeNet Luna Network HSM Functionality Module導入支援サービス

HSM 内に配置できるモジュールの開発サービス

HSM 導入支援サービスとの組み合わせで全体最適なソリューションを提供

- Thales SafeNet Luna Network HSM FM導入支援サービス

- HSM導入支援サービス

Thales SafeNet Luna Network HSM Functionality Moduleとは

Thales SafeNet Luna Network HSM Functionality Moduleとは(以下FM)は、Thales社のLunaシリーズで提供されている機能で、耐タンパ性を持つHSM 内部に独自に開発したアプリケーションを配置し、HSMの中で認証情報や機密情報等の処理を実行することができるため、不正なソフトウェアの実行でそれらの情報を搾取されること、悪意のある担当者に盗み見られることを防止します。

アプリケーションで認証情報や機密情報を安全に取り扱うためには、アプリケーションそのものが保護された環境で実行される必要があります。サーバなどの実行環境のセキュリティを担保できない場合には特に重要になります。

FIPS(Federal Information Processing Standard:米国連邦情報処理規格)140-2レベル3に準拠しているHSMの中にアプリケーションを配置し実行するため、アプリケーションが取り扱うデータと処理ロジックの安全性を証明することができます。

Functionality Module(FM)を使うメリット

セキュアな環境でのプログラム実行

HSM内でプログラムを実行することにより、HSMの耐タンパ性により保護されます。日々新たなセキュリティ脆弱性が発見されるOSやミドルウェア、未知のマルウェアの脅威から切り離し、安全に実行することが可能となるため、FMのモジュールをセキュアに保つことができます。

プログラムそのものを保護

HSM内にプログラムを配置することにより、知的財産として保護する必要があるプログラム、認証機能や機密データ等の重要な処理を行うプログラムの漏洩、改ざん、リバースエンジニアリングの対策となります。

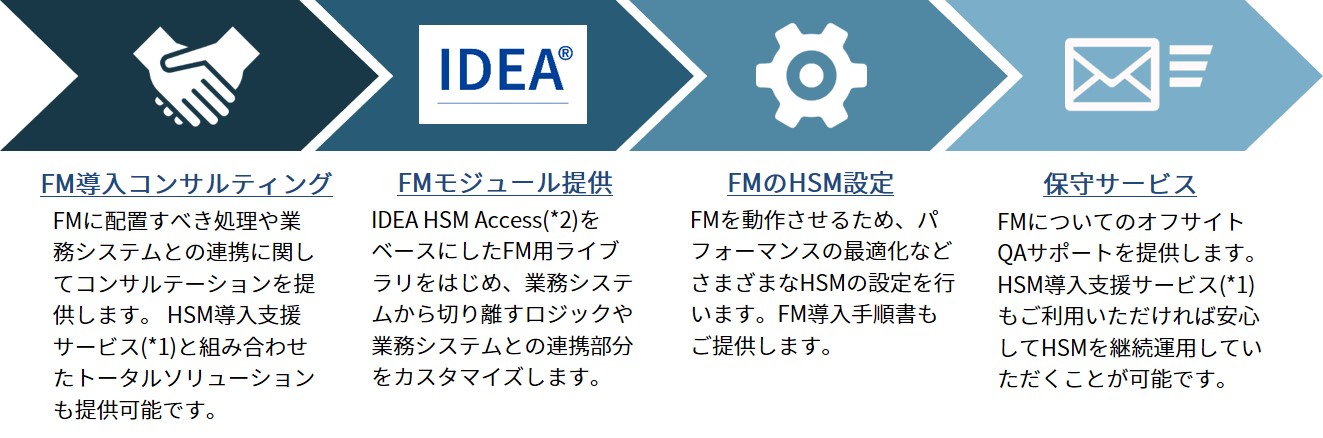

サービスメニュー

導入実績

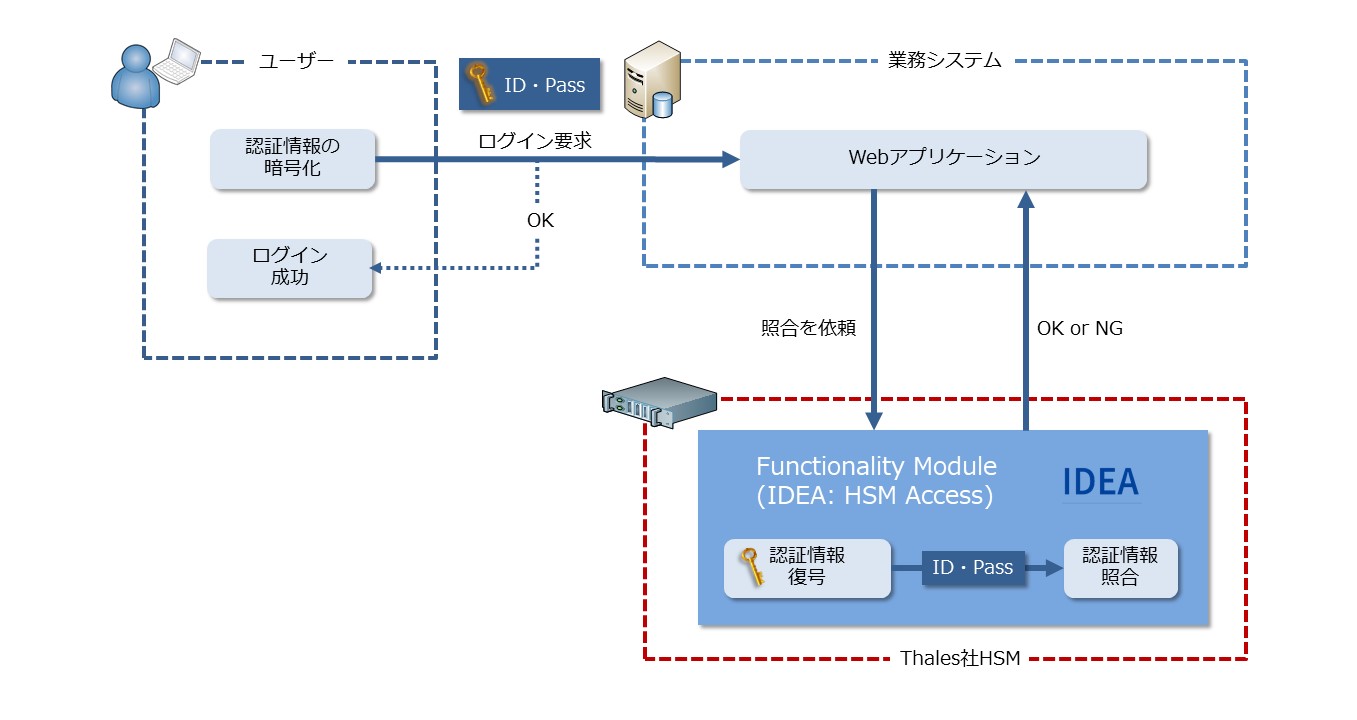

海外銀行間取引の認証システム

海外の銀行との為替取引を行う認証システムで、認証情報の照合処理と暗号処理をFMで実現しています。

- 認証処理の独立 業務処理から独立してHSM内で復号や照合等の重要な処理を行うことで、OSやミドルウェアのセキュリティ脆弱性によるリスクから認証情報を保護しています。

- 認証情報の秘匿化 ユーザー側で認証情報を暗号、HSM内で復号することで、通信経路や内部作業者による情報漏洩対策となっています。

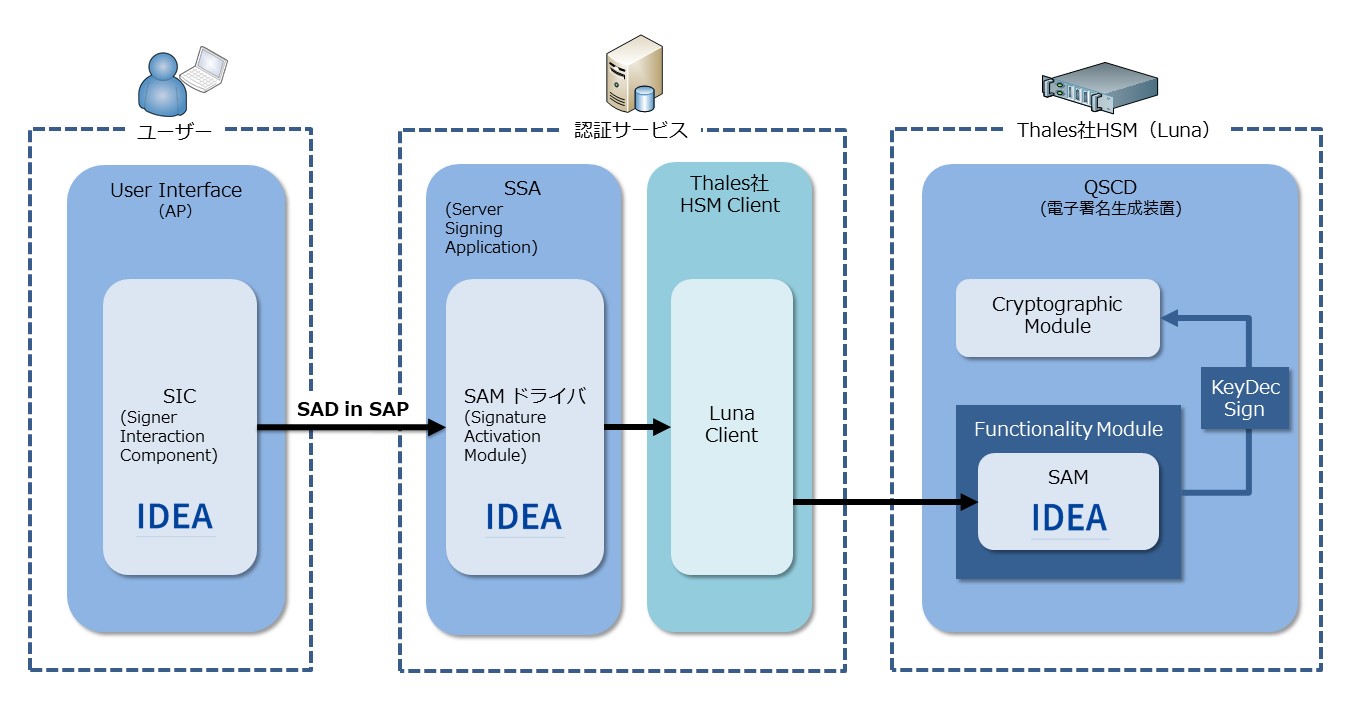

法的規則への対応

eIDAS SCAL2(Sole control assurance level 2)の要件として、SAD(Signature Activation Data)の検証をHSM等の耐タンパ環境で実行することが推奨されており、PoC(Proof of Concept:概念実証)による技術要件の検証を行いました。

当社開発のSAD検証モジュールをFMに配置することで、eIDAS SCAL2の要件を実現しました。eIDAS対応の技術的な課題に対して、国内初となるFMによる実装および実用性の検証となります。

eIDASの詳しい解説はこちら「eIDAS規則(Electronic Identification and Trust Services Regulation)とは」

ユースケースの例

Case1:オンライン本人確認eKYCサービスの提供

Case1:オンライン本人確認eKYCサービスの提供

eKYCサービスの提供において、本人確認データをセキュアに送信することが求められます。あらかじめ、本人確認データを暗号化、FMで本人確認データの復号、データベース照合、照会結果出力を行うことで、情報漏洩や盗聴を防止することができます。

Case2:金融取引・決済システムのトランザクション処理の保護

Case2:金融取引・決済システムのトランザクション処理の保護

PCI SSC(ペイメントカード業界のセキュリティ基準協議会)が定めるPCI P2PE(決済端末でカード情報を読み取った直後に暗号化し、PCI DSS準拠の決済センターに伝送、センターでカード情報を復号して処理するソリューション)において、DUKPT(トランザクションごとに異なる鍵でデータを暗号化する方式)処理をより安全に実行する仕組みを実現します。 FMがBDK(基本派生鍵)とIPEK(初期PIN暗号化鍵)の生成、送信データの暗号処理を担います。HSMでBDKやIPEKそのものを保護するだけでなく、鍵生成のモジュールもHSM内で実行することができます。

Case3:IoTデバイスを取り巻くセキュリティ脅威への対策

Case3:IoTデバイスを取り巻くセキュリティ脅威への対策

IoTデバイスのセキュリティ脅威のひとつとして、デバイス情報の改ざんがあります。信頼できるデバイスかどうか、その真正性を担保することが求められます。管理対象のデバイス情報をトークン化し照合することで、情報の改ざんや管理外のデバイス接続を防止します。FMがデバイス情報のトークン生成、データベース照合、照合結果出力を担います。

Case4:製造業でのスマートキー解除データの安全な取り扱い

Case4:製造業でのスマートキー解除データの安全な取り扱い

スマートキーの製造工程において、ロック解除データの盗難・漏洩対策は重要です。内部犯行を防止する対策は、「物理的・技術的な防御」「心理的な抑止」「働きやすい環境の整備」に整理され、特に「物理的・技術的な防御」では接近の制御・持ち出し困難化・視認性の確保として、ソフト面・ハード面でのさまざまな対策がうたれています。 FMでロック解除情報の生成を行うことで、そもそも持ち出すことができない、複製することができない、という対策になりえます。

Case5:企業の知財になる処理機構の保護

Case5:企業の知財になる処理機構の保護

複数の組織(企業、大学、研究機関など)で共同研究開発を行っている場合など、それぞれの組織が持っている知財となるプログラムや蓄積してきたデータの利活用が求められます。それらの知財を保護したうえで、双方向利用を可能とします。 FMが分散データの照会、結合、クエリ出力などを担います。