コンフィデンシャル・コンピューティングとは、使用中のデータを保護することが最大の目的となります。その導入を促進するConfidential Computing Consortium(CCC)では、「ハードウェアベースの信頼できる実行環境Trusted Execution Environment(TEE)で計算を実行することで使用中のデータを保護する」と定義しています。データのストレージへの保存やネットワーク間で送信されるデータは暗号化されることが多いですが、メモリ内での使用中のデータは暗号化されません。TEEはプロセッサ上の隔離された環境でプログラムを実行する機能で、TEE内のデータに不正アクセスしたり書き換えたりすることができないため、使用中のデータを高いレベルで保護するというニーズに対応できる優れた技術です。

現在では業界問わずパブリッククラウドを選択することが増えていることもあり、コンフィデンシャル・コンピューティングにおいてもクラウドでの適用に焦点が当たりますが、クラウドに限定されるものではなく、オンプレミス、エッジコンピューティング、IoT、AIなども適用可能とCCCは定義しています。非常に機密性の高い情報を取り扱っている政府機関、金融業界、医療業界、防衛産業などでコンフィデンシャル・コンピューティングへの関心が高まっています。

そうした幅広い領域かつ業界での注目が物語っているように、2021年10月にCCCが発表したレポートではコンフィデンシャル・コンピューティングの市場規模が2026年には520~540億ドルに達すると予想され、その年平均成長率は90~95%にもなります。コンフィデンシャル・コンピューティングは、エンドツーエンドのセキュリティを確保するためのデファクトスタンダードとなり得るでしょう。

ここではTEEについて掘り下げていきます。

Trusted Execution Environment(TEE)の仕組み

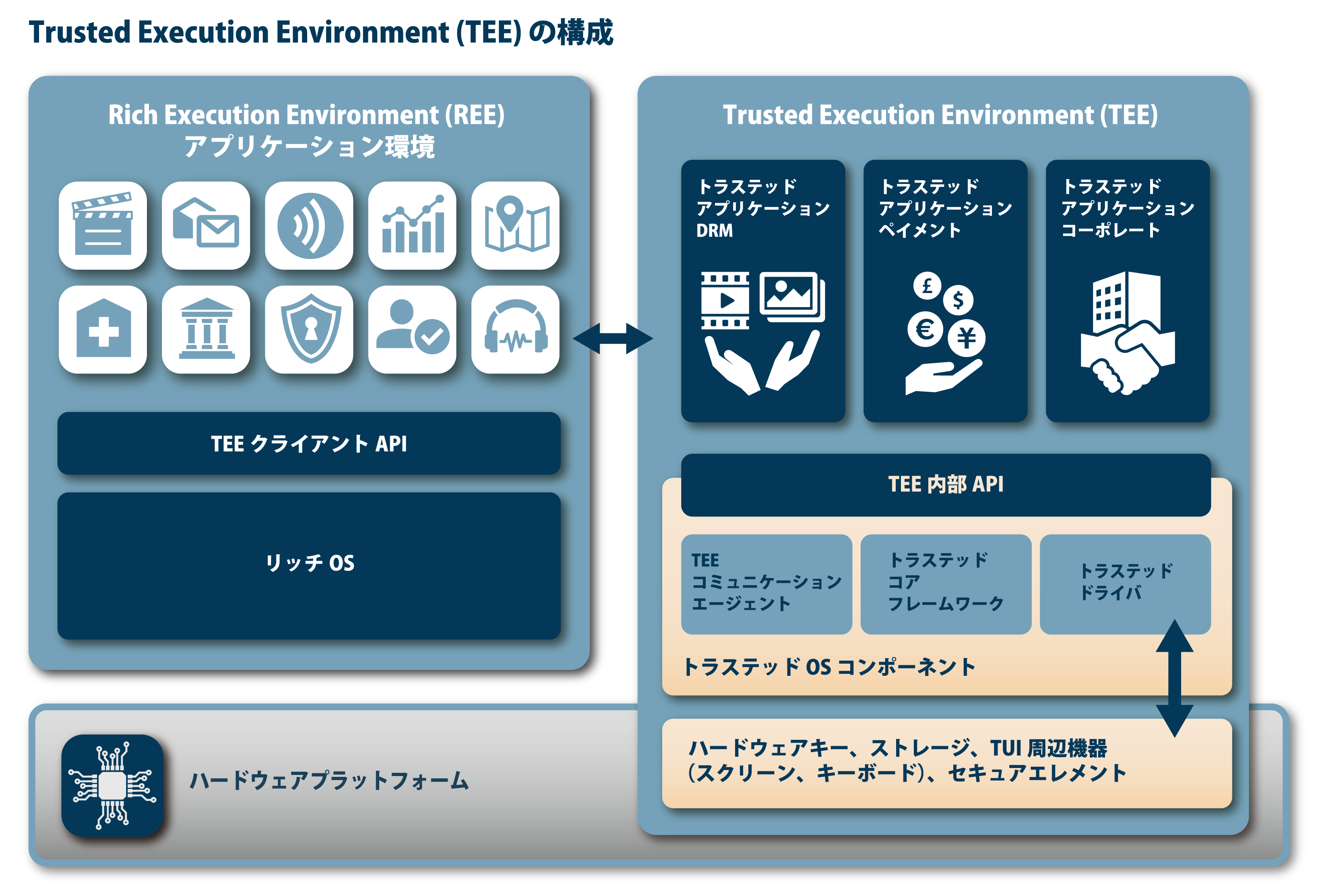

TEEに関する標準は、ICカードの国際標準化組織であるGlobalPlatform(GP)によって策定されています。TEEは既存のOS(Rich OS)とは隔離されたセキュアな実行環境を提供し、機密データの保存、処理、保護を保証します。

隔離実行環境については、従来からBIOSが使用するSystem Management Mode(SMM)や多くのパソコンに標準採用されているTrusted Platform Module(TPM)が存在しています。SMMはOSから隔離されておりBIOSのコードのみ実行することができます。利用者が書き換えることはできません。TPMはBitLockerなどと連携しており鍵生成・秘密鍵情報保持・乱数生成などの機能を提供します。ハードコードされているためこちらも利用者が書き換えることはできません。一方、TEEはRich OSから隔離された実行環境を提供し、利用者やサービスプロバイダが開発することが可能です。TEE上で動作するアプリケーションをTrusted Application(TA)と言い、生体認証のようなセキュリティが要求される処理の実行に適しています。

Rich OSを動かすNormal WorldとTrusted OSを動かすSecure WorldにCPUを分け、Trusted OS上で実行されるアプリケーションTrusted Application(TA)はNormal Worldに配置されたTA Clientからロード・起動・停止を行います。

GPはTEEのアーキテクチャ要件として7つ定義しています。

1. Rich OSからの分離

2. 他のTAからの隔離

3. 認証されたエンティティによってのみTrusted OSとTAを修正可能

4. ブートプロセスがSystem-on-Chip(SoC)にバインドされTEEファームウェアとTAの認証と完全性を強制

5. 信頼されたストレージ

6. 周辺機器への安全なアクセス

7. 最新の暗号技術の使用

TEEはセキュアな実行環境を提供するものですが、それ単体ではエンドツーエンドのセキュリティを担保することはできません。強固なRoof-of-Trust(RoT)を設計することが重要で、安全に鍵や証明書を保管できるHSMなどの耐タンパ装置の使用が前提となります。

HSMに関する解説はこちら「「耐タンパ装置(HSM)とは」」

HSM導入に関するサービスはこちら「HSM導入支援サービス」

TEE環境は、Intel SGXやARM TrustZoneをはじめ主要なチップベンダーがリリースしています。Trusted OSについては、OP-TEEをはじめとしたオープンソース系のものやQualcomm QTEEなどチップベンダーがリリースしているものなど多数存在しています。

ユースケース

ここでいくつかユースケースをご紹介します。

| 領域 | ユースケース例 |

| 政府機関 | TEEを活用したeID実装 |

| TEEとSecure Element(SE)を連携させた機密性の高いデータの共有 | |

| モバイルデバイスへの悪意あるコードの侵入防止 | |

| ヘルスケア | 電子記録(HER、EMR、PHR)の保護 |

| 創薬 | |

| ゲノム/遺伝子解析 | |

| 金融 | マネーロンダリング対策 |

| 保険の二重払いを防ぐデータ処理 | |

| モバイルバンキングの安全性強化 | |

| 自動車 | コネクテッドカー |

| 位置情報のデータ保護 | |

| カーシェアリングのデジタルキーの管理 | |

| エッジIoT | Remote Attentionへの対応 |

| 監視カメラで使用する対象人物のテンプレート保護 | |

| 物理的なアクセスを完全制御できない場合の攻撃軽減 | |

| スマートファクトリー | 設計データやIoT機器からの収集データ保護 |

| データセンター | ハードウェアを起点とした高度なセキュリティ |

| ディープラーニング | 実行コードや重みづけされたデータの保護 |

| デジタルコンテンツ | デジタルコンテンツの著作権保護 |

| パブリッククラウド | ハードウェアへの物理的なアクセスやルート権限を持つ者からの不正アクセス防止 |

| マルチパーティ計算 | エコシステムにおけるデータや計算モデルの保護 |

| ブロックチェーン | スマートコントラクトにおける取引の信頼性を証明するための認証をTEEで実行 |

| ライフスタイル | 遠隔地でのデジタルキーの共有 |

| ユーザ行動エンジンとデータの保護 |

想定するシナリオ例

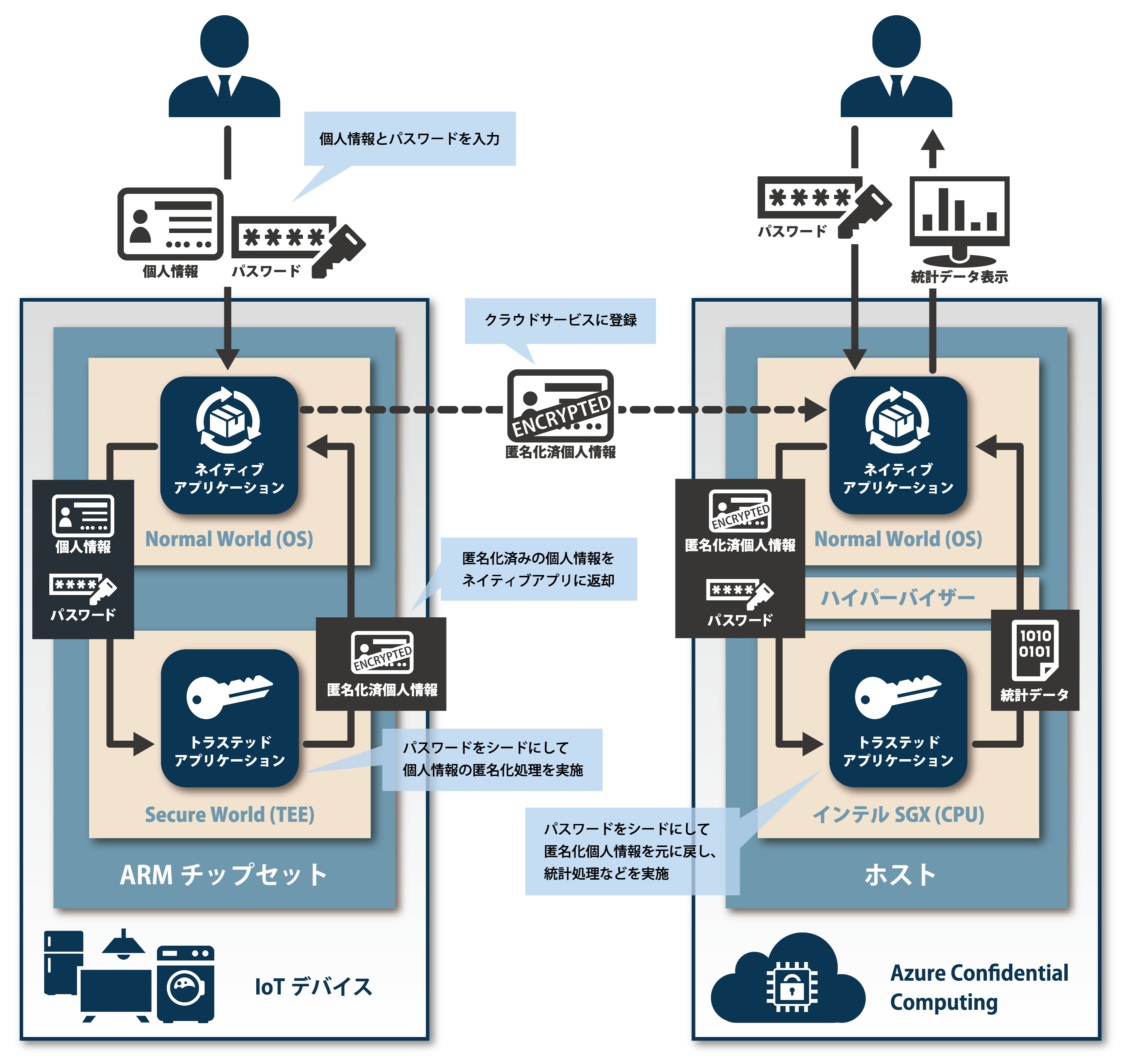

IoTデバイスなどで取得した個人情報を匿名化し、クラウドサービスでその匿名化情報を使用して統計処理を行うシナリオです。

サイバーウェアでは従来から提供している「HSM導入支援サービス」「Thales SafeNet Luna Network HSM Functionality Module導入支援サービス」に加え、このTEEを利用したよりセキュアな実行環境を活用したソリューションを提供しております。コンサルテーションからトータルに対応しておりますので、お気軽にお問い合わせください。

※参考情報

Confidential Computing: The Next Frontier in Data Security

Confidential Computing: Confidential Computing outreach whitepaper-8-5×11-1

Confidential Computing: A Technical Analysis of Confidential Computing v1.2

Confidential Computing: Hardware-Based Trusted Execution for Applications and Data

GlobalPlatform: Introduction to Trusted Execution Environments May 2018

GlobalPlatform: TEE Whitepaper 2015

GlobalPlatform: Digital Key White Paper March 2017

TEEを中⼼とするCPUセキュリティ機能の動向 (RISC-V, ARM, etc)