Verifiable Credentials(VCs)とは、個人の属性情報(年齢、資格、所属、権限など)を検証可能な形で提供する資格証明書であり、2019年にW3C(World Wide Web Consortium)によって新たなデジタル証明技術として標準化されました。

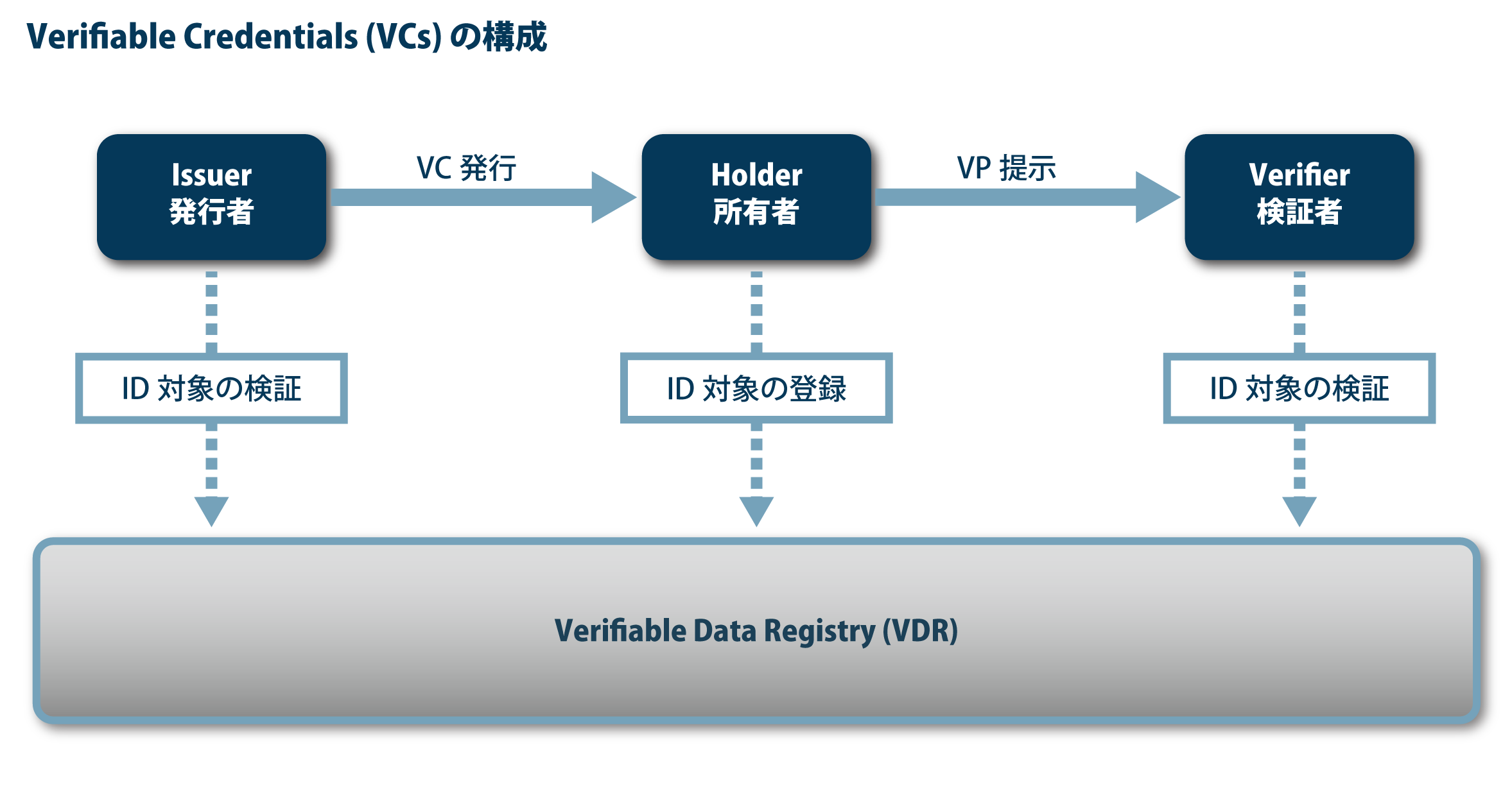

従来のデジタルIDは、IDの発行者がデータ管理の中心に置かれ、たとえ自身の情報であったとしてもその保持と管理を行うのはあくまでも発行機関であることが主流でした。ところが、SSI(Self-Sovereign Identity)の考え方が欧州を中心に浸透し始めると、ID管理の中心はその情報を持つ個々人自身が行うべきであるという考え方が強まっていき、その流れの中でVCsは新たに登場しました。W3CのVCs標準仕様では発行者(Issuer)・所有者(Holder)・検証者(Verifier)の3者間モデルを基本として、アイデンティティーの所有者が主権となり個人属性情報の利用をコントロールする構造を定義しています。VCsが従来の電子証明書と一線を画すのは、以下のような特徴を備えている点です。

VCの特徴

1. 選択的開示とデータ最小化

VCsは選択的開示を可能にする方式(BBS+署名の使用、SD-JWTフォーマットの使用など)を採用することで、提示する属性情報を必要最小限に抑えることができます。たとえば、「年齢が20歳以上であること」を証明する場合、従来のように運転免許証を提示すれば、開示したい情報の他に、運転資格や住所など必要のない属性情報も開示することになります。VCsであれば、実際の生年月日や現在の年齢をも開示する必要はありません。こうした、属性情報の選択的な開示を実現できるのはVCsの大きな特徴の一つです。

これを実現する代表的な技術がゼロ知識証明(ZKP: Zero-Knowledge Proof)です。ZKPを用いることで、ある条件を満たしていることだけを開示し、その他の情報を秘匿することができます。

2. 所有者中心の証明モデル

3者間モデルで成り立つVCsは、必ず所有者が発行者と検証者の間に介在し、検証者の発行者への直接のやり取りを許容しません。これは、従来のフェデレーション型認証とは異なる重要な構造です。あくまで所有者がVCを管理・提示することで、サブジェクト(アイデンティティーの所有者、IDの本人)のプライバシーとコントロール権を強化します。

この構造を実現するのが、VDR(Verifiable Data Registry)の存在です。発行者が発行した証明書はVDRに登録され、所有者はいつでもVDRから資格証明を生成することができます。所有者が提示した資格情報の検証は、検証者がVDRにアクセスすることで可能となります。

3. 分散型識別子(DID)の活用

VDRには、W3Cが同様に標準化を進めている分散型識別子(DID: Decentralized Identifier)が利用されることが多く、VCsとDIDは密接に関連しています。(ただし、今現在の技術的最適解がDIDであるとされているだけであり、VCsには必ずDID技術を使用しなければならないわけではありません。)DIDはブロックチェーン等により分散的にIDを管理し、中央集権的な信頼モデルに依存せずにそれを安全に証明・共有できる技術です。DIDを使用すれば、各証明書に対応する公開鍵をVDR上で共有でき、これによって資格情報の署名を検証することが可能になります。

以上のことを踏まえて実際にどのようなユースケースが考えられるか紹介いたします。

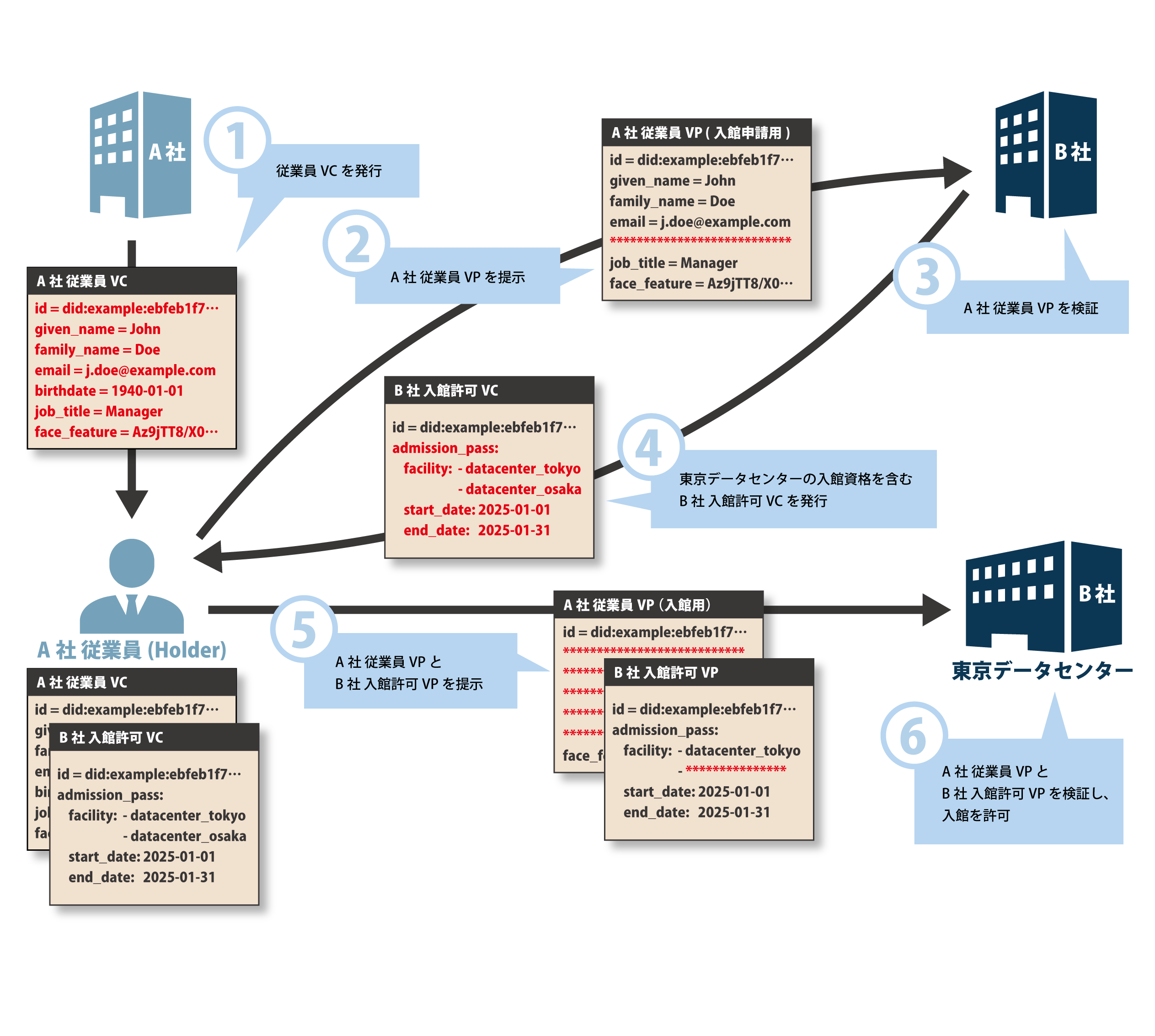

ここでは、A社の従業員JohnさんがB社の東京データセンターに訪問する際の入館資格を取得して訪問するまでの一連の流れを追ってみましょう。

ユースケース

| ① | B社データセンターへの入館資格を取得するためにA社の従業員であることを証明しなければいけなくなったJohnさん。本社に依頼をしてA社従業員VCを発行してもらいました。ここにはDID・氏名・メールアドレス・生年月日・A社での役職・顔情報が、属性情報として記録されています。 |

| ② | JohnさんはB社から、入館を申請するために必要な情報は氏名・メールアドレス・A社での役職・顔情報と聞いています。生年月日まで開示する必要はありません。そこでJohnさんは生年月日を秘匿した情報をB社に提示して入館申請を行います。ここで提示する情報をVCsでは Verifiable Presentation(VP)と呼びます。 |

| ③ | Johnさんから入館申請のためのVPを受領したB社は、VPを検証してJohnさんが確かにA社の従業員であることを確認しました。検証はVDRで行われるので、B社がA社と直接やり取りをする必要はありません。 |

| ④ | JohnさんがA社の従業員であることが証明されたことによって入館資格の発行許可が下りました。今度はB社がJohnさんに対して、入館資格を属性情報として記録したVCを発行します。こちらのVCには入館の許可が出たデータセンターと入館許可期間が記録されています。 |

| ⑤ | こうしてJohnさんは2種類のVCを持つことになります。東京データセンターではJohnさんがA社従業員であること、入館を許可された人物であること、また、情報提示者が確かにJohnさん本人であることを確認します。そこでJohnさんは、A社従業員VCから顔情報以外の属性情報を秘匿したVPと、B社入館資格VCから今回は必要のない大阪データセンター入館許可の属性情報を秘匿したVPを用意しました。 |

| ⑥ | いよいよ訪問当日です。Johnさんは用意しておいた2つのVPをB社東京データセンターの受付で提示します。データセンターではまず提示されたA社従業員VPの顔情報を使ってJohnさんに対して顔認証を行い、確かに目の前の訪問者がVPの所有者であることを確認しました。また、2つのVPをそれぞれVDRで検証し、提示された資格情報が本物であることも確認しました。これでJohnさんは必要最低限の個人情報の開示で自分が入館を許可されたA社従業員であることを証明することができ、B社は安心して東京データセンターにJohnさんを迎え入れることができました。 |

いかがでしょうか?こうしてイメージがつかめると、VCsが様々な場面で応用しうる技術であることは容易に想像できるのではないでしょうか。今までは必要以上の情報を検証者に提示して、煩雑な発行者とのやり取り故に曖昧な検証で済まされていたような場面も、VC所有者が主権となって、必要最低限の情報開示で、手軽に確かな本人確認ができる場面に様変わりします。

プライバシーへの課題やモバイルデバイスへのシフトを受け、eIDの在り方は大きな変化をしつつあります。当社は、従来型の中央集権ID技術であるPKIの認証局や電子署名関連製品、HSMのインテグレーションサービスなどを提供しております。同時に、これらの経験と技術の蓄積を生かし、現在ここにご説明している分散・所有者主権型IDのソリューション開発も進めております。今後さまざまなコミュニティやサプライチェーンの中で必要とされるこれら新しいID技術の導入の際も、是非当社までご相談ください。